Добрый день.

Была необходимость предоставить доступ через vpn внутрь компании, при этом доступ должен быть для разных пользователей свой. Было решено, сделать разграничение по группам. В AD были созданы группы, куда добавили пользователей. В зависимости от того, в какую группу был добавлен пользователь, у него зависело куда он имеет доступ. Настройка под катом 🙂

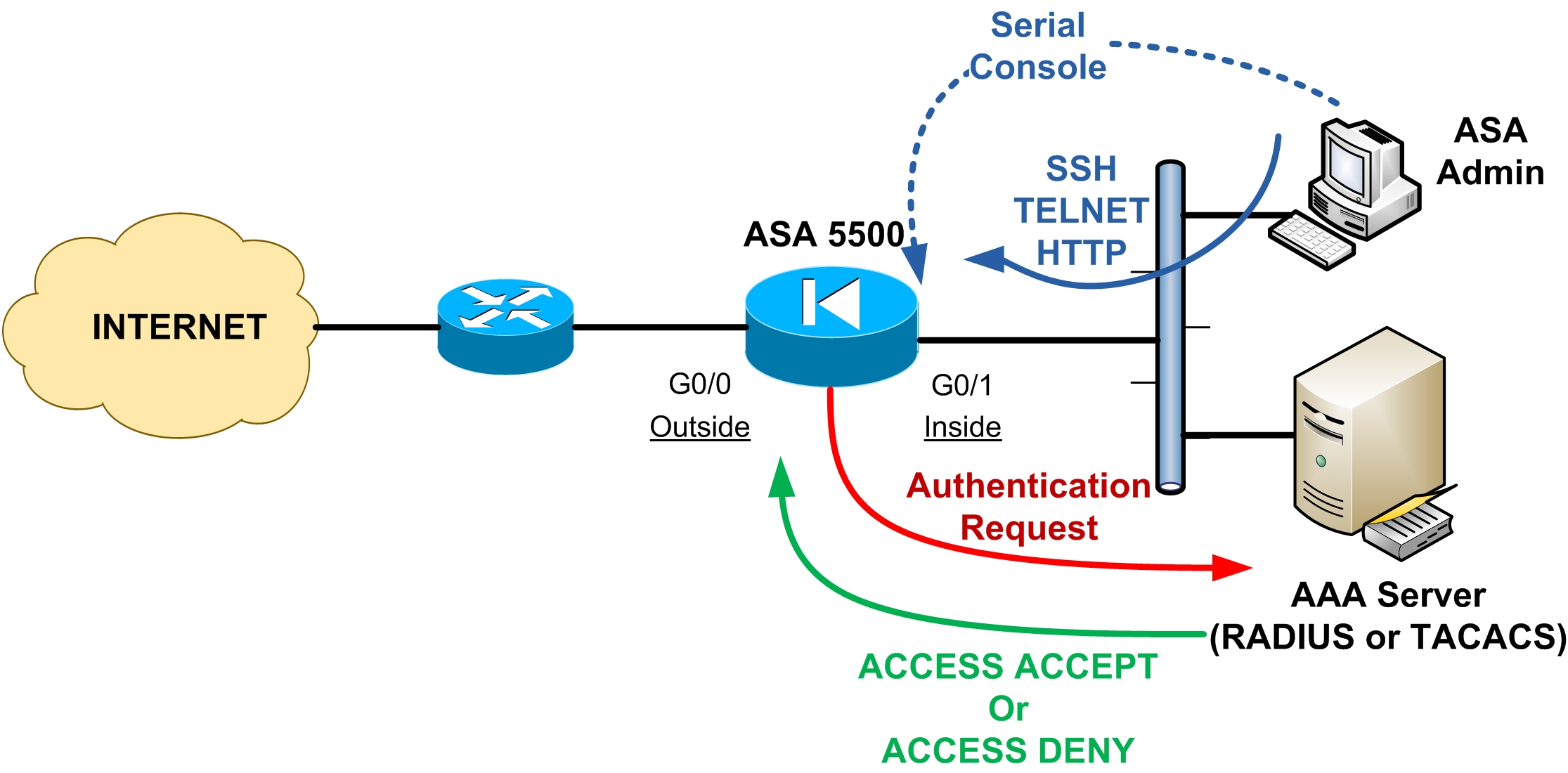

The following are quick steps to protect your clientless and AnyConnect VPN setups with LoginTC. The instructions (tailored for Cisco ASA AnyConnect 2.5) can be used for existing setups as well. Launch your Cisco ASA ASDM; Click AAA Local Users: Under AAA Server Groups click Add.

Вот собственно настройка Cisco ASA для моего случая

ip local pool VPDN-POOL-TPG 192.168.200.2-192.168.200.127 mask 255.255.255.0

access-list VPN-for-TPG standard permit 192.168.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.10.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.1.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.12.0.0 255.255.0.0

access-list VPN-for-TPG standard permit 10.0.0.0 255.255.248.0

- Apr 24, 2020 Windows 10 with Cisco AnyConnect Secure Mobility Client version 4.8.03036; Note: Download the AnyConnect VPN Webdeploy package (anyconnect-win.pkg or anyconnect-macos.pkg) from the Cisco Software Download (registered customers only). Copy the AnyConnect VPN client to the ASA's flash memory, which is to be downloaded to the remote user.

- Cisco ASA Anyconnect Self Signed Certificate By default the Cisco ASA firewall has a self signed certificate that is regenerated every time you reboot it. This can be an issue when you are using SSL VPN as the web browser of your user will give a warning every time it sees an untrusted certificate.

- Unsupported Features of AnyConnect The only supported VPN client is the Cisco AnyConnect Secure Mobility Client. No other clients or native VPNs are supported. Clientless VPN is not supported for VPN connectivity; it is only used to deploy the AnyConnect client using a web browser.

- To configure the integration of Cisco AnyConnect into Azure AD, you need to add Cisco AnyConnect from the gallery to your list of managed SaaS apps. Sign in to the Azure portal using either a work or school account, or a personal Microsoft account. On the left navigation pane, select the.

tunnel-group DefaultWEBVPNGroup general-attributes

address-pool VPDN-POOL-TPG

authentication-server-group MyRADIUS

default-group-policy WEB-VPN

password-management password-expire-in-days 10

Asa Cisco Anyconnect App

group-policy ACCESS-VPN-TPG-3 internal

group-policy ACCESS-VPN-TPG-3 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Support

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-2 internal

group-policy ACCESS-VPN-TPG-2 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Files

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-1 internal

group-policy ACCESS-VPN-TPG-1 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-filter value Access-Terminal

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy ACCESS-VPN-TPG-4 internal

group-policy ACCESS-VPN-TPG-4 attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-tunnel-protocol ssl-client ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

filter none

html-content-filter none

anyconnect keep-installer installed

storage-objects value credentials

group-policy WEB-VPN internal

group-policy WEB-VPN attributes

wins-server value 192.168.9.113 192.168.9.129

dns-server value 192.168.9.113 192.168.9.129

vpn-simultaneous-logins 1

vpn-idle-timeout 120

vpn-session-timeout 300

vpn-tunnel-protocol ssl-clientless

split-tunnel-policy tunnelspecified

split-tunnel-network-list value VPN-for-TPG

default-domain value domain.ru

address-pools value VPDN-POOL-TPG

webvpn

url-list value Servers

filter none

html-content-filter none

anyconnect keep-installer installed

customization value DfltCustomization

storage-objects value credentials

Cisco Asa Anyconnect Ldap Authentication

vpn-filter — в данном параметре указывается access-list, который используется для группы, где указано, куда он может попасть.

VPDN-POOL-TPG — указан пул адресов из которого пользователю выдается ip-адрес.

vpn-tunnel-protocol ssl-clientless — говорит о том, что группа пользователей может войти только через браузер

vpn-tunnel-protocol ssl-client ssl-clientless — говорит о том, что группа пользователей может войти через браузер или Cisco anyconnect

VPN-for-TPG — в данном access-list’е прописывается сети, который будут маршрутизироваться через vpn подключение, остальные сети у пользователя будет работать через его провайдера.

url-list — показывает список ссылок при входа на web-портал, на которым можно будет пройти не использую anyconnect, а сразу с портала. Список необходимо заранее создать с помощью команды import webvpn url-list.

ACCESS-VPN-TPG-4 — у данной группы, права администраторские, поэтому мы ей ничего не ограничиваем.

Asa Cisco Anyconnect Configuration

Описывать настройку Radius сервера не буду (в данном случае используется Microsoft Network Policy Server NPS), покажу только что надо добавить, чтобы Radius передавал правильно группу